Cisco891J、892などで設定するサイト間VPNの設定手順をまとめました。

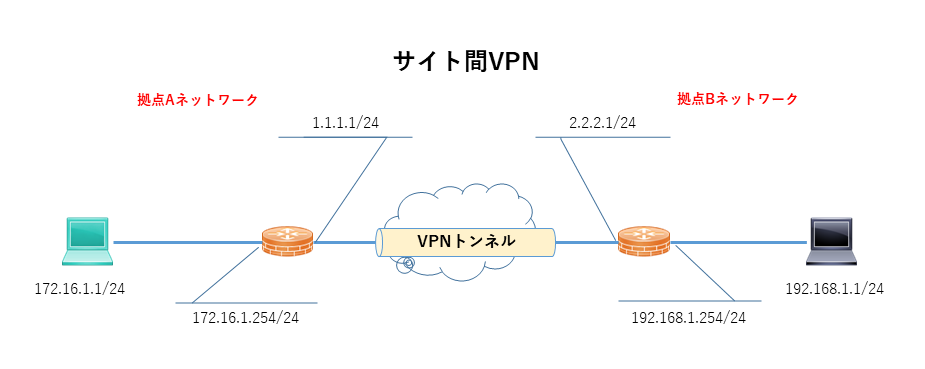

構築した環境は以下の通りとなります。

「Cisco」サイト間VPN_IPSec VPN設定手順

サイト間VPNの情報は以下となります。

拠点Aネットワーク

- 拠点Aグローバルアドレス:1.1.1.1

- 拠点Aゲートウェイアドレス:1.1.1.254

- 拠点A内部ネットワーク:172.16.1.0/24

拠点Bネットワーク

- 拠点Bグローバルアドレス:2.2.2.1

- 拠点Bゲートウェイアドレス:2.2.2.254

- 拠点B内部ネットワーク:192.168.1.0/24

上記情報をもとにVPNの設定を実施します。

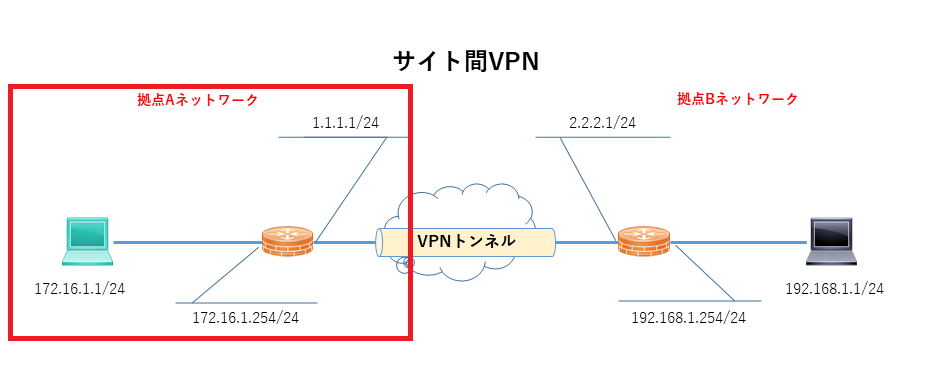

拠点Aネットワーク

拠点Aネットワークの設定手順は以下となります。

- ポリシー設定

- 暗号ACL設定

- 暗号マップ(crypto map)設定

- アクセスリスト設定

- WAN側インターフェースへ暗号マップ・アクセスリスト適用

ISAKMPポリシー設定

拠点AのISAKMPポリシーを設定します。

設定は以下となります。

crypto isakmp policy 1 encr aes 256 authentication pre-share group 2 ! crypto isakmp key <プリシェアードキー> address 2.2.2.1 ! crypto ipsec security-association lifetime seconds 86400 ! crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode tunnel

ポリシー設定

- ポリシーの有効化(1が最もプライオリティが高く65534が最も低い)

- 暗号化方式:AES 256ビット

- 認証方式をpre-share(事前共有鍵)とする設定

- Diffie-Hellmanグループを 2 とする設定

残りの詳細設定は以下となります。

プリシェアードキー設定

crypto isakmp key <プリシェアードキー> address 2.2.2.1

- プリシェアードキー:password

暗号キーのライフタイム設定

crypto ipsec security-association lifetime seconds 86400

- 暗号キーのライフタイムを1日(86400秒)とする設定

トランスフォームセット(transform-set)の設定

crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode tunnel

- トランスフォームセット名:IPSEC

- 暗号化方式:AES 256ビット

- 暗号化アルゴリズム:HMAC-SHA-1

- モード:トンネルモード

暗号ACL設定

IPSecで通信ネットワークを設定します。

暗号ACLは各拠点の内部ネットワーク間を許可させます。

- 送信元IPアドレス:172.16.1.0/24

- 宛先IPアドレス:192.168.1.0/24

ip access-list extended VPN-ACL permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

暗号マップ(crypto map)設定

IPSecのマップを設定します。

ピアアドレス、トランスフォームセットなどの情報を設定していきます。

crypto map IPSEC-MAP 1 ipsec-isakmp set peer 2.2.2.1 default set transform-set IPSEC set pfs group2 match address VPN-ACL

- 暗号マップ名:IPSEC-MAP

- 隣接アドレス:2.2.2.1

- トランスフォームセット:IPSEC ※上記で設定済み、(IPSec通信設定)

- PFS:Group2 ※Diffie-Hellman鍵交換を使用したOakleyと呼ばれる暗号化技術

- match address:アクセスリスト「VPN-ACL」に一致した場合

アクセスリスト設定

WAN側グローバル通信間におけるACLの設定を実施します。

最低限の暗号化における通信、通信確認のパケットを許可します。

access-list 110 remark == WAN ACL GE0 in == access-list 110 permit esp host 2.2.2.1 host 1.1.1.1 access-list 110 permit udp host 2.2.2.1 host 1.1.1.1 eq isakmp access-list 110 permit icmp host 2.2.2.1 any access-list 110 deny ip any any log access-list 120 remark == WAN ACL GE0 out == access-list 120 permit esp host 1.1.1.1 host 2.2.2.1 access-list 120 permit udp host 1.1.1.1 host 2.2.2.1 eq isakmp access-list 120 permit icmp any host 1.1.1.1 access-list 120 deny ip any any log

WAN側インターフェースへの「Crypto Map」、アクセスリスト適用

WAN側のインターフェースにおけるIPSecの適用、および上記アクセスリストを適用します。

interface GigabitEthernet0 ip address 1.1.1.1 255.255.255.0 ip access-group 110 in ip access-group 120 out crypto map IPSEC-MAP

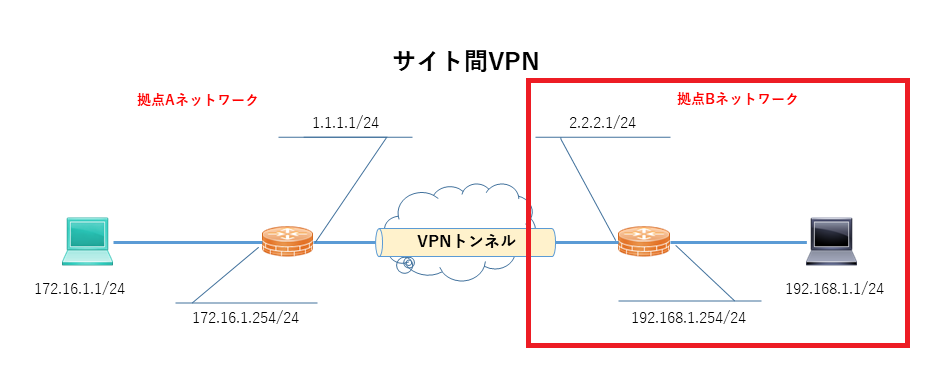

サイト間VPN_拠点Bネットワーク

拠点Bネットワークの設定は拠点A同様、以下の手順となります。

- ポリシー設定

- 暗号ACL設定

- 暗号マップ(crypto map)設定

- アクセスリスト設定

- WAN側インターフェースへ暗号マップ・アクセスリスト適用

ISAKMPポリシー設定

拠点BのISAKMPポリシーを設定します。

設定は以下となります。

crypto isakmp policy 1 encr aes 256 authentication pre-share group 2 crypto isakmp key <プリシェアードキー> address 1.1.1.1 ! crypto ipsec security-association lifetime seconds 86400 ! crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode tunnel

ポリシー設定

- ポリシーの有効化(1が最もプライオリティが高く65534が最も低い)

- 暗号化方式:AES 256ビット

- 認証方式をpre-share(事前共有鍵)とする設定

- Diffie-Hellmanグループを 2 とする設定

プリシェアードキー設定

crypto isakmp key <プリシェアードキー> address 1.1.1.1

- プリシェアードキー:password

暗号キーのライフタイム設定

crypto ipsec security-association lifetime seconds 86400

- 暗号キーのライフタイムを1日(86400秒)とする設定

トランスフォームセット(transform-set)の設定

crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode tunnel

- トランスフォームセット名:IPSEC

- 暗号化方式:AES 256ビット

- 暗号化アルゴリズム:HMAC-SHA-1

- モード:トンネルモード

暗号ACL設定

IPSecで通信ネットワークを設定します。

暗号ACLは各拠点の内部ネットワーク間を許可させます。

- 送信元IPアドレス:192.168.1.0.0/24

- 宛先IPアドレス:172.16.1.0/24

ip access-list extended VPN-ACL permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

暗号マップ(crypto map)設定

IPSecのマップを設定します。

ピアアドレス、トランスフォームセットなどの情報を設定していきます。

crypto map IPSEC-MAP 1 ipsec-isakmp set peer 1.1.1.1 default set transform-set IPSEC set pfs group2 match address VPN-ACL

- 暗号マップ名:IPSEC-MAP

- 隣接アドレス:1.1.1.1

- トランスフォームセット:IPSEC ※上記で設定済み、(IPSec通信設定)

- PFS:Group2 ※Diffie-Hellman鍵交換を使用したOakleyと呼ばれる暗号化技術

- match address:アクセスリスト「VPN-ACL」に一致した場合

アクセスリスト設定

WAN側グローバル通信間におけるACLの設定を実施します。

最低限の暗号化における通信、通信確認のパケットを許可します。

access-list 110 remark == WAN ACL GE0 in == access-list 110 permit esp host 1.1.1.1 host 2.2.2.1 access-list 110 permit udp host 1.1.1.1 host 2.2.2.1 eq isakmp access-list 110 permit icmp host 1.1.1.1 any access-list 110 deny ip any any log access-list 120 remark == WAN ACL GigaEther0 out == access-list 120 permit esp host 2.2.2.1 host 1.1.1.1 access-list 120 permit udp host 2.2.2.1 host 1.1.1.1 eq isakmp access-list 120 permit icmp any host 2.2.2.1 access-list 120 deny ip any any log

WAN側インターフェースへの「Crypto Map」、アクセスリスト適用

WAN側のインターフェースにおけるIPSecの適用、および上記アクセスリストを適用します。

interface GigabitEthernet0 ip address 2.2.2.1 255.255.255.0 ip access-group 110 in ip access-group 120 out crypto map IPSEC-MAP

IPSec VPN設定後の確認コマンド

上記、サイト間VPN設定後の確認となります。

拠点A VPNルータ

#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 1.1.1.1 2.2.2.1 QM_IDLE 2001 ACTIVE 2.2.2.1 1.1.1.1 QM_IDLE 2002 ACTIVE IPv6 Crypto ISAKMP SA

#show crypto ipsec sa

interface: GigabitEthernet0

Crypto map tag: MAP-IPSEC, local addr 1.1.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

current_peer 2.2.2.1 port 500

PERMIT, flags={origin_is_acl,}

------ 中略 ------

拠点B VPNルータ

#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 2.2.2.1 1.1.1.1 QM_IDLE 2001 ACTIVE 1.1.1.1 2.2.2.1 QM_IDLE 2002 ACTIVE IPv6 Crypto ISAKMP SA

#show crypto ipsec sa

interface: GigabitEthernet0

Crypto map tag: MAP-IPSEC, local addr 2.2.2.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (172.16.1.0/255.255.255.0/0/0)

current_peer 1.1.1.1 port 500

PERMIT, flags={origin_is_acl,}

------ 中略 ------

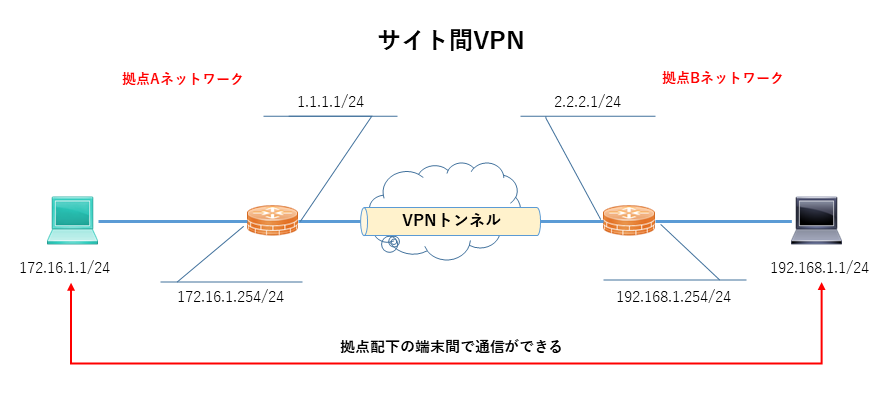

上記、確認コマンドで正常性が確認がとれ、各VPNルータは以下の内部ネットワーク間で通信ができることが確認できれば完了となります。

以上がVPNルータのサイト間VPNの設定となります。

ITエンジニアの開発・検証・学習としてインターネット上で専用のサーバ(VPS)を利用しましょう!

実務経験はVPSで学べます。

コメント